nishang——PowerShell下的攻击框架

简介

Nishang是一个PowerShell攻击框架,它是PowerShell攻击脚本和有效载荷的一个集合。

Powershell是windows下面非常强大的命令行工具,并且在windows中Powershell可以利用.NET Framework的强大功能,也可以调用windows API,在win7/server 2008以后,powershell已被集成在系统当中。

- 工具下载地址

https://github.com/samratashok/nishang

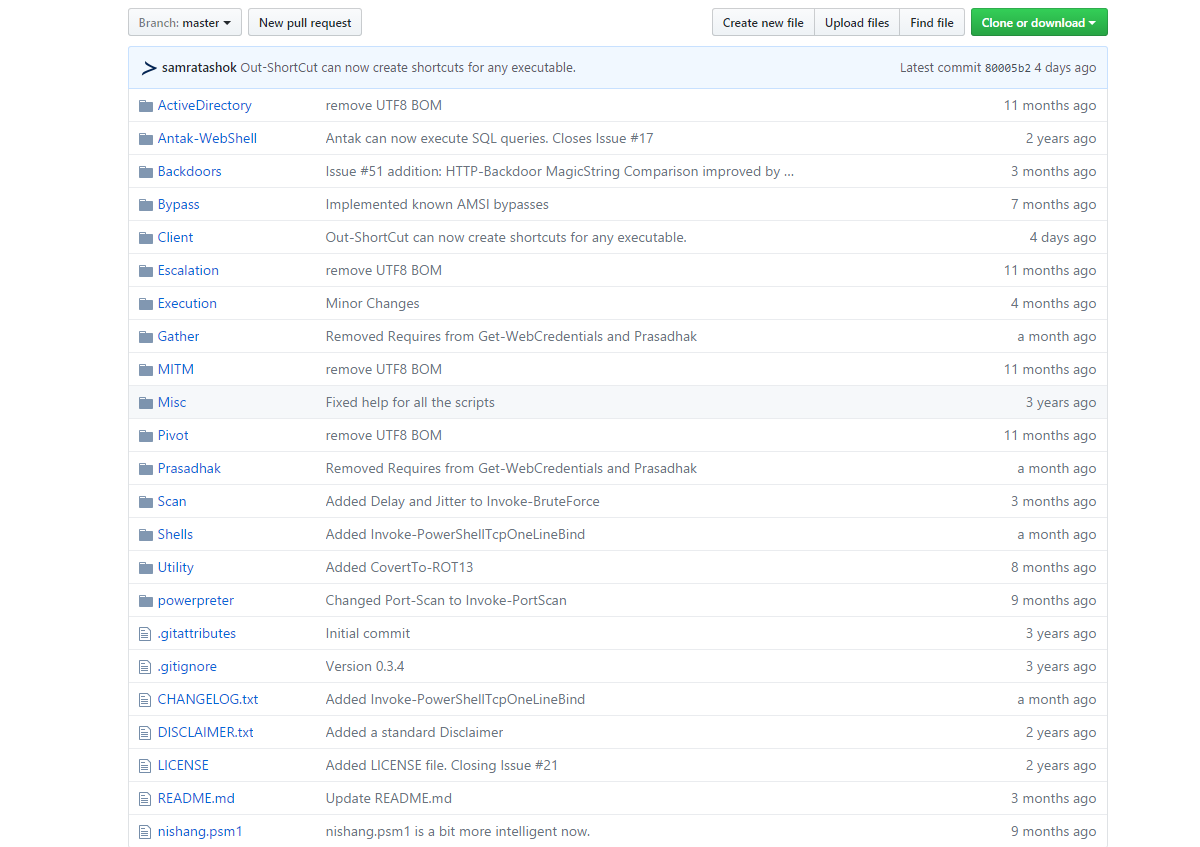

目录结构如下:

简单的安装

- 1.直接通过git命令直接下载

作者说需要PowerShell 3.0以上,因为win7自带的环境是PowerShell 2.0,可能会有问题。本人win8.

可以通过命令Get-Host查看

Get-Host

- 2.导入框架(注意路径问题)

Import-Module .\nishang.psm1

导入时遇到的的问题

解决方法:

PowerShell默认的执行策略是Restricted,但是Restricted是不允许运行任何脚本的。你在PowerShell执行Get-ExecutionPolicy命令来查看默认的策略组。我们需要修改策略组,在PowerShell下执行

Set-ExecutionPolicy Bypass

再次导入,就导入成功了。(警告不需要理会)

Policy的有效参数:

- Restricted: 不载入任何配置文件,不运行任何脚本。 “Restricted” 是默认的。

- AllSigned: 只有被Trusted publisher签名的脚本或者配置文件才能使用,包括你自己再本地写的脚本

- RemoteSigned: 对于从Internet上下载的脚本或者配置文件,只有被Trusted publisher签名的才能使用。

- Unrestricted: 可以载入所有配置文件,可以运行所有脚本文件. 如果你运行一个从internet下载并且没有签名的脚本,在运行之前,你会被提示需要一定的权限。

- Bypass: 所有东西都可以使用,并且没有提示和警告.

- Undefined: 删除当前scope被赋予的Execution Policy. 但是Group Policy scope的Execution Policy不会被删除.

工具的使用

先看看都有什么可用的命令吧

Get-Command -Module nishang

- 删除补丁

Remove-Update

实例一: 删除全部补丁

实例二: 删除全部的安全补丁

实例三: 删除指定的补丁

- 弱口令爆破

Invoke-BruteForce

ComputerName 对应服务的计算机名

UserList 用户名字典

PasswordList 密码字典

Service 服务(默认为:SQL)

-StopOnSuccess 匹配一个后停止

Delay 延迟时间

最后

我这里也只是简单尝试了一下,还没有深入,有兴趣的朋友可以自行研究,

附上几个更详细连接,大家赶紧试试吧

- Powershell 渗透测试工具-Nishang(一)

http://bobao.360.cn/learning/detail/3182.html

-Powershell 渗透测试工具-Nishang(二)